Hier wird erklärt, wie wir Mailman auf ein Suse 11.1 System installieren.

Es wird davon ausgegangen, das Postfix (MTA) lauffähig ist.

Dank Yast, wird Mailman weitesgehend eingerichtet.

Befehl für Shell/Batch:

Damit wir Mailman auch über die Weboberfläche ansprechen können, müßen wir das den Apachen auch sagen:

Befehl für Shell/Batch:

|

vi /etc/sysconfig/apache2

|

Hier suchen wir nach „APACHE_SERVER_FLAGS„. i.d.R sollte dieser Eintrag leer sein. Andernfalls erweitern auf:

Zitat:

|

APACHE_SERVER_FLAGS=“SSL MAILMAN“

|

Mailman selbst beistzt kein SMTP und nutzt deshalb den MTA. In unseren Beipiel: Postfix.

Hier erweiteren wir die alias_maps um einen weiteren Eintrag, der direkt für Mailman gilt:

Befehl für Shell/Batch:

Dort suchen wir nach alias_maps und erweitern diesen um folgenden Eintrag: „hash:/var/lib/mailman/data/aliases“

Zitat:

|

alias_maps = hash:/etc/aliases, hash:/var/lib/mailman/data/aliases

|

Die Grundeinstellungen sind somit vorgenommen. Den Mailman hat uns die Vhost und einige andere notwenigen Einstellungen schon vorgenommen.

Diese rufen wir uns mal auf, damit wir mehr als nur die minimalen Grundeinstellungen bekommen

Befehl für Shell/Batch:

|

vi /usr/lib/mailman/Mailman/mm_cfg.py

|

Hier merken wir uns gleich mal die Domain, die Mailman anhand unseres System festgestellt hat. Dies ist die Adresse, die wir später über den Browser aufrufen werden.

In der letzten Zeile fügen wir nun eine neue Zeile hinzu, das Mailman sagt, das er mit uns in Deutsch „sprechen“ soll:

Zitat:

|

DEFAULT_SERVER_LANGUAGE = ‚de‘

|

Größtes Problem könnte es sein, das Mailmann für die Maillinglisten ein öffentliches Verzeichniss anlegt. d.h. irgendwann werden Mailing Listen Inhaber Ihre Postings in den Suchmaschinen wiederfinden. Dies kann aber unerwünscht sein. Mit folgenden Neu-Eintrag unterdrücken wir das Erstellen eines solchen Verzeichnisses:

Zitat:

Zitat:

|

Hinweiss: Wie zuvor schon genannt, hat Mailman den SMTP von MTA. Sprich: Mailman versendet nicht selbst die Emails, sondern schickt diese an Localhost. Wer an Localhost „horcht“ ist abhängig davon, was Ihr installiert habt. Z.b. Postfix, Sendmail etc.

Eine Mailliste ist in der Regel dafür da, das viele Mails auf einmal versendet werden können. Wer aber eine Mailling Liste hat, wo z.b. 10.000 Email Empfänger wird sicherlich schnell auf ein Problem treffen. Denn wenn z.b. in Postfix nicht gesagt worden ist, das 10.000 Mails auch rausgesendet werden dürfen, wird ein Problem bekommen.

|

Abfragen wir dies schnell mit:

Befehl für Shell/Batch:

|

postconf -d smtpd_recipient_limit

|

(Ungetestet) Mit den nachfolgenden Befehl können wir wohl Mailman auch sagen, das dieser nur 500 Mails verschicken soll. Postfix selbst darf aber 1000.

Zitat:

… dieser Eintrag kommt ebenfalls in die mm_cfg.py.

Bevor wir die Dienste starten, legen wir noch ein Passwort für das Webfrontend von Mailman fest.

Kurz Angemerkt:

|

Merke: Jede Mailing Liste hat sein eigendes Kennwort, was i.d.R. nur der Mailing-Listen Verwalter kennen wollte. Der Adminstrator erhält über das Master Passwort einen globalen Zugriff auf alle Mailinglisten. Ein solches Master Passwort legen wir wie folgt fest:

|

Befehl für Shell/Batch:

|

/usr/lib/mailman/bin/mmsitepass

|

Nun sollten die Grundlegenden Dinge eingerichtet sein. Zeit die Dienste neuzustarten und Mailman leben einzuhauchen.

Zitat:

|

/etc/init.d/postfix restart

/etc/init.d/apache2 restart

/etc/init.d/mailman start

|

Beim ersten Start von mailman kann folgener Fehler auftretten:

Zitat:

|

Starting mailmanSite list is missing: mailman

|

Mailman sagt uns hier, das die mailing Liste: „mailman“ nicht besteht. Dies scheint Grundvoraussetzung von Mailman zu sein. Ein Eintrag, wo wir diesen Ändern können, haben wir bis dato noch nicht gefunden. Ergo legen wir diese einfach an:

Befehl für Shell/Batch:

|

/usr/lib/mailman/bin/newlist mailman

|

Danach können wir mailman nochmal starten. Nun müßte dieser mit „done“ erfolgreich gestartet sein.

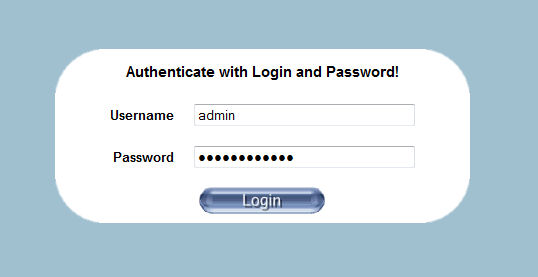

Jetzt können wir über den Browser Mailman aufrufen. Hierzu geben wir als erstes die Domain ein, die wir uns oben aus der Config gemerkt haben.

Zusätzlich hängen wir /mailman/admin/ an, damit wir ins Mailman Verzeichniss springen.

Z.B. hostname.domain.de/mailman/admin/

Da wir noch keine Mailling Liste erstellt haben, werden wir da noch nicht allzuweit kommen. Also springen wir wieder aus Admin raus uns hängen /create an:

Z.B. hostname.domain.de/mailman/create

Hier können wir nun alle Einstellungen für die neue Maillingliste einstellen. In der letzten Frage: „Authorisierungs-Passwort“ geben wir das Master Passwort vom Admin ein.

Über den Befehl rmlist kann man übrigens eine Liste wieder löschen:

Befehl für Shell/Batch:

|

/usr/lib/mailman/bin/rmlist

|

Wenn hier die Meldung … kommt, dann das ganze nochmal mit -a:

Zitat:

|

Archive nicht entfernt. Nochmals mit -a aufrufen, um sie zu entfernen

|

Befehl für Shell/Batch:

|

/usr/lib/mailman/bin/rmlist -a

|